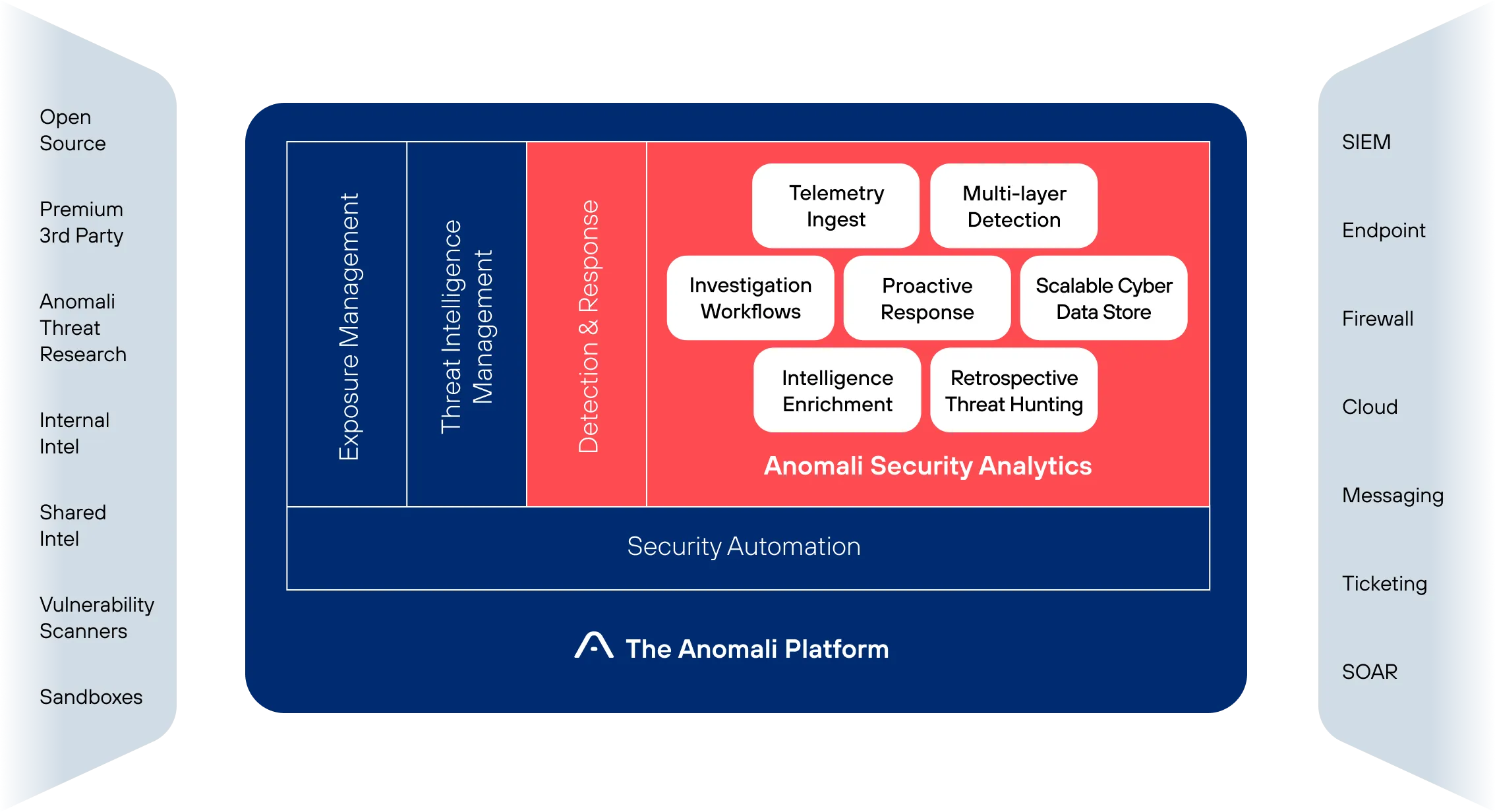

La sicurezza inizia con la visibilità

Il tuo SIEM ti obbliga a scegliere tra vedere tutte le minacce e cercare di risparmiare denaro? Perché non entrambe? Amplifica la tua visibilità con l'accesso a tutta la telemetria di sicurezza e applica analisi e intelligenza artificiale per identificare la minaccia, riconoscere l'avversario, anticiparne le mosse e frenarne i progressi.

Partita anomala

Analisi della sicurezza per l'organizzazione moderna.

In che modo i clienti utilizzano Match

Potenziare un approccio proattivo alle operazioni di sicurezza. Accelerare i tempi di protezione.

Rilevamento preciso degli attacchi

Risposta arricchita e automatizzata

Risposta informata agli incidenti

Accelera la ricerca delle minacce

Flussi di lavoro collaborativi

Funzionalità chiave

Aggregazione dei log

Acquisisci dati telemetrici pertinenti da tutti i tuoi controlli di sicurezza, incluso il monitoraggio dello stato di salute e dell'inventario

Data lake scalabile

Ottieni informazioni retrospettive e conformità con anni di telemetria, fornite in pochi secondi

Analisi e approfondimenti

Dashboard dei casi d'uso relativi alla sicurezza, incluse le informazioni predefinite per fonte di log

Rilevamento automatico delle minacce

Rilevamento multistrato basato su IoC, IoA e DGA

Triage di rilevamento

Libreria di avvisi e regole di rilevamento, punteggio del rischio e rilevamenti allineati al MITRE

Analisi del comportamento

Identifica le anomalie comportamentali con indicatori di attacco curati

Algoritmo di generazione del dominio

Prevedi i domini di comando e callback dannosi utilizzando DGA

Flussi di lavoro di indagine

Avvisi di ricerca e azione con un banco di lavoro investigativo interattivo

Arricchimento degli avvisi

Arricchisci gli avvisi di sicurezza con attori, campagne, TTP e altro

Caccia alle minacce

Guida la tua ricerca con le informazioni sugli attori, recupera anni di dati in pochi minuti

Automazione della risposta

Prevedi i passaggi successivi dell'aggressore, difenditi in modo proattivo con flussi di lavoro di risposta integrati

Riconosciuto come leader nella modernizzazione delle operazioni di sicurezza

Pianifica una demo

Non lasciare che i limiti dei tuoi strumenti definiscano i limiti della tua visibilità. Reimmagina le operazioni di sicurezza con la potenza dell'analisi, dell'intelligenza artificiale e dell'automazione. Su larga scala.