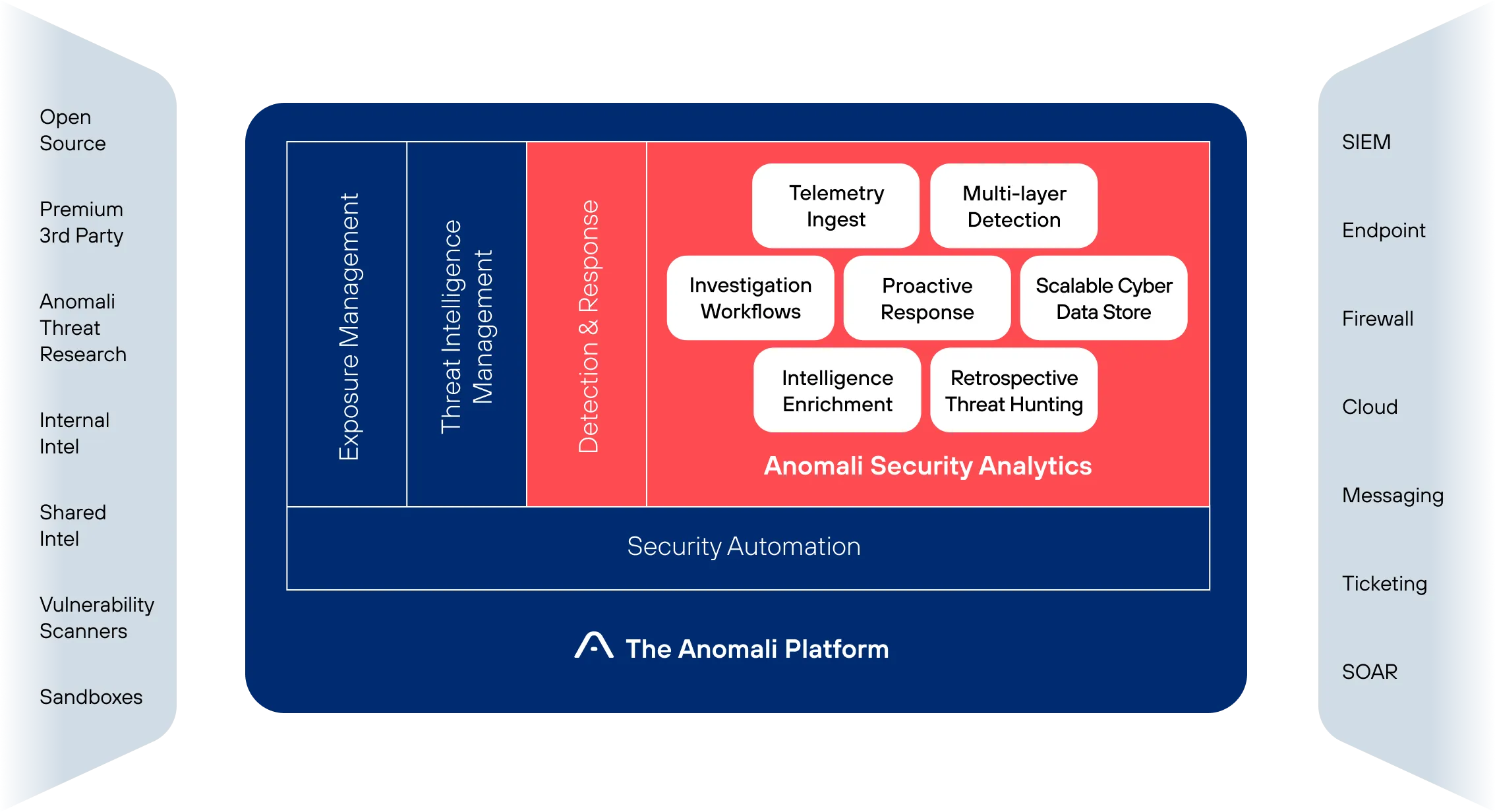

La sécurité commence par la visibilité

Votre SIEM vous oblige-t-il à choisir entre détecter toutes les menaces et essayer d'économiser de l'argent ? Pourquoi pas les deux ? Améliorez votre visibilité en accédant à toutes les données télémétriques de sécurité et appliquez l'analytique et l'IA pour identifier la menace, reconnaître l'adversaire, anticiper ses mouvements et freiner sa progression.

Anomali Security Analytics

Des analyses de sécurité pour les entreprises modernes.

Comment les clients utilisent Match

Favoriser une approche proactive des opérations de sécurité. Accélérer le délai de protection.

Détection précise des attaques

Réponse enrichie et automatisée

Réponse informée aux incidents

Accélérez la recherche des menaces

Workflows collaboratifs

Capacités clés

Agrégation de journaux

Ingérez des données télémétriques pertinentes issues de tous vos contrôles de sécurité, y compris le suivi de l'état et de l'inventaire

Lac de données évolutif

Bénéficiez d'informations rétrospectives et de la conformité à des années de télémétrie, fournies en quelques secondes

Analyses et informations

Tableaux de bord des cas d'utilisation de la sécurité, y compris des tableaux de bord prêts à l'emploi par source de journal

Détection automatique des menaces

Détection multicouche optimisée par IoC, IoA et DGA

Triage des détections

Bibliothèque d'alertes et de règles de détection, notation des risques et détections alignées sur MITRE

Analyse du comportement

Identifiez les anomalies comportementales à l'aide d'indicateurs d'attaque sélectionnés

Algorithme de génération de domaine

Prédisez les domaines de commande et de rappel malveillants à l'aide de la DGA

Flux de travail liés

Alertes de recherche et d'action avec un pupitre d'investigation interactif

Enrichissement des alertes

Enrichissez les alertes de sécurité avec des acteurs, des campagnes, des TTP, etc.

Chasse aux menaces

Dirigez votre quête grâce à des informations sur les acteurs, collectez des années de données en quelques minutes

Automatisation des réponses

Prévoyez les prochaines étapes de l'attaquant et défendez-vous de manière proactive grâce à des flux de réponse intégrés

Reconnu comme un leader dans la modernisation des opérations de sécurité

Planifiez une démonstration

Ne laissez pas les limites de vos outils définir les limites de votre visibilité. Réimaginez les opérations de sécurité grâce à la puissance de l'analyse, de l'IA et de l'automatisation. À grande échelle.